VPN: настройка. VPN-подключения в Windows, Android. Как настроить vpn соединение между двумя компьютерами? Vpn порт по умолчанию windows 7

Развертывание VPN сервера в сети предприятия является более сложной задачей, чем настройка базовых служб - NAT, DHCP и файловых серверов. Перед тем как браться за дело необходимо четко представлять структуру будущей сети и задачи которые должны решаться с ее помощью. В этой статье мы затронем основные вопросы ответы на которые вы должны твердо знать еще до того, как подойдете к серверу. Такой подход позволит избежать множества типовых проблем и бездумного копирования настроек из примера, а также позволит правильно настроить VPN именно для своих задач и потребностей.

Что такое VPN?

VPN (Virtual Private Network ) - виртуальная частная сеть, под этой аббревиатурой скрывается группа технологий и протоколов позволяющих организовать логическую (виртуальную) сеть поверх обычной сети. Широко применяется для разграничения доступа и повышения безопасности корпоративных сетей, организации безопасного доступа к ресурсам корпоративной сети извне (через интернет) и, в последнее время, провайдерами городских сетей для организации доступа в интернет.

Какие типы VPN бывают?

В зависимости от применяемого протокола VPN подразделяются на:

- PPTP (Point-to-point tunneling protocol) -- туннельный протокол типа точка-точка, позволяет организовать защищенное соединение за счет создания специального туннеля поверх обычной сети. На сегодняшний день это наименее безопасный из всех протоколов и его не рекомендуется применять во внешних сетях для работы с информацией доступ к которой для посторонних лиц нежелателен. Для организации соединения используется две сетевых сессии: для передачи данных устанавливается PPP сессия с помощью протокола GRE, и соединение на ТСР порту 1723 для инициализации и управления соединением. В связи с этим нередко возникают сложности с установлением подобного соединения в некоторых сетях, например гостиничных или мобильных операторов.

- L2TP (Layer 2 Tunneling Protocol ) -- протокол туннелирования второго уровня, более совершенный протокол, созданный на базе PPTP и L2F (протокол эстафетной передачи второго уровня от Cisco). К его достоинствам относится гораздо более высокая безопасность за счет шифрования средствами протокола IPSec и объединения канала данных и канала управления в одну UDP сессию.

- SSTP (Secure Socket Tunneling Protocol) -- протокол безопасного туннелирования сокетов, основан на SSL и позволяет создавать защищенные VPN соединения посредством HTTPS. Требует для своей работы открытого порта 443, что позволяет устанавливать соединения из любого места, даже находясь за цепочкой прокси.

Для чего обычно применяют VPN?

Рассмотрим несколько наиболее часто используемые применения VPN:

- Доступ в интернет. Чаще всего применяется провайдерами городских сетей, но также весьма распространенный способ и в сетях предприятий. Основным достоинством является более высокий уровень безопасности, так как доступ в локальную сеть и интернет осуществляется через две разные сети, что позволяет задать для них разные уровни безопасности. При классическом решении - раздача интернета в корпоративную сеть - выдержать разные уровни безопасности для локального и интернет трафика практически не представляется возможным.

- Доступ в корпоративную сеть извне, также возможно объединение сетей филиалов в единую сеть. Это собственно то, для чего и задумывали VPN, позволяет организовать безопасную работу в единой корпоративной сети для клиентов находящихся вне предприятия. Широко используется для объединения территориально разнесенных подразделений, обеспечения доступа в сеть для сотрудников находящихся в командировке или на отдыхе, дает возможность работать из дома.

- Объединение сегментов корпоративной сети. Зачастую сеть предприятия состоит из нескольких сегментов с различным уровнем безопасности и доверия. В этом случае для взаимодействия между сегментами можно использовать VPN, это гораздо более безопасное решение, нежели простое объединение сетей. Например, таким образом можно организовать доступ сети складов к отдельным ресурсам сети отдела продаж. Так как это отдельная логическая сеть, для нее можно задать все необходимые требования безопасности не влияя на работу отдельных сетей.

Настройка VPN соединения.

В качестве клиентов VPN сервера с большой болей вероятности будут выступать рабочие станции под управлением Windows, в то время как сервер может работать как под Windows, так и под Linux или BSD, поэтому будем рассматривать настройки соединения на примере Windows 7. Мы не будем останавливаться на базовых настройках, они просты и понятны, Остановимся на одном тонком моменте.

При подключении обычного VPN соединения основной шлюз будет указан для VPN сети, то есть интернет на клиентской машине пропадет или будет использоваться через подключение в удаленной сети. Понятно, что это как минимум неудобно, а в ряде случаев способно привести к двойной оплате трафика (один раз в удаленной сети, второй раз в сети провайдера). Для исключения этого момента на закладке Сеть в свойствах протокола TCP/IPv4 нажимаем кнопку Дополнительно и в открывшемся окне снимаем галочку Использовать основной шлюз в удаленной сети .

Мы бы не останавливались на этом вопросе столь подробно, если бы не массовое возникновение проблем и отсутствие элементарных знаний о причинах такого поведения VPN соединения у многих системных администраторов.

В нашей статьи мы рассмотрим другую актуальную проблему - правильную настройку маршрутизации для VPN клиентов, что является основой грамотного построения VPN сетей уровня предприятия.

Когда под рукой нет серверной Windows, а перед системным администратором стоит задача организовать удалённый доступ через VPN-соединение можно воспользоваться встроенными в операционную систему возможностями. Вы не ослышались! Для решения этой задачи нам не потребуется устанавливать никакого стороннего программного обеспечения.

Рассмотрим настройку VPN-сервера на базе операционной системы Windows XP и роутера D-Link DIR-320 с оригинальной прошивкой. Главное условие для решение поставленной задачи – внешний статичный IP-адрес. Итак, начнём.

1. Создание пользователя, обладающего привилегиями на удалённые подключения.

Этот шаг можно и пропустить, но в целях безопасности подключаться по VPN бы будем с помощью одного пользователя, а работать в системе под другим. Создаём нового пользователя в оснастке «Управление компьютером»,

задаём VPN-пользователю надёжный пароль и отмечаем галочкой свойство «Срок действия пароля не ограничен».

2. Настройка VPN-сервера на Windows XP.

На следующем этапе настройки нашего VPN-сервера мы через Панель управления открываем раздел «Сетевые подключения» и запускаем «Мастер новых подключений», предварительно кликнув на «Создание нового подключения».

При выборе типа сетевого подключения нужно указать «Установить прямое подключение к другому компьютеру».

В окне «Дополнительные параметры подключения» на вопрос «Какой тип подключения требуется установить?» отвечаем «Принимать входящие подключения».

Выбираем «Прямой параллельный порт (LPT1)» и нажимаем «Далее».

При ответе на следующий вопрос «Мастера новых подключений» оставляем всё на своих местах и переходим к выбору пользователей, которым будет разрешено подключаться к этому компьютеру через VPN.

Мы выбираем созданного раннее пользователя и идём дальше.

На этом этапе установки нашего «сервера» мы можем задать более детальные настройки,

но мы их не трогаем и завершаем настройку.

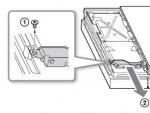

3. Переброс портов через роутер на VPN-сервер.

На этом этапе нам необходимо настроить проброс портов 1723 и 47 с внешнего интерфейса нашего роутера на сетевой интерфейс сервера. Для этого мы заходим в web-интерфейс маршрутизатора D-Link DIR-320, переходим на закладку «Advanced» в раздел «Port Forvarding» и добавляем соответствующие правила.

После чего сохраняем настройки и выходим из веб-интерфейса.

На этом настройка VPN-сервера на базе Windows XP закончена. Если Вы всё сделали правильно, то теперь можно приступить к настройке удалённого компьютера. Для этого на удалённом компьютере потребуется создать VPN-подключение на внешний IP-адрес, выделенный для нас провайдером, а в данных для авторизации на VPN-сервере указать логин и пароль созданной нами учётной записи.

Выполнив PPTP-подключение к настроенному VPN-серверу, мы сразу окажемся в одной подсети с нашим удалённым сервером, а это означает, что перед нами открываются большие возможности для решения разного рода задач.

я (05.11.2015 (11:27:45))

GRE (англ. Generic Routing Encapsulation — общая инкапсуляция маршрутов) — протокол туннелирования сетевых пакетов, разработанный компанией Cisco Systems. Его основное назначение — инкапсуляция пакетов сетевого уровня сетевой модели OSI в IP пакеты. Номер протокола в IP — 47.

ПОРТ 47/TCP,UDP NI-FTP

acella (18.01.2015 (00:08:55))

Цитата:

Хватит писать отсебятину

GRE является протоколом сетевого уровня, для него не существует понятия "порт"

Это просто протокол инкапсуляции.

Vladimir (01.12.2014 (10:58:38))

47 - это не порт

Цитата: "сервис GRE - порт 47 "

47 - это не порт, это номер протокола!

не надо его никуда пробрасывать

47 - это порт протокола транспортного уровня по спецификации TCP позволяющий приложениям хостов устанавливать подключения

В этой статье подробно рассмотрим процесс настройки VPN сервера в операционной системе Windows Server, а также ответим на вопросы: Что такое VPN и как настроить VPN соединение?

Что такое VPN соединение?

VPN (Virtual Private Network) – это виртуальная частная сеть, которая используются для обеспечения защищенного подключения к сети. Технология, позволяющая объединить любое количество устройств в частную сеть. Как правило, через интернет.

Хотя это технология не новая, но за последнее время она приобрела актуальность из-за желания пользователей сохранить целостность данных или приватность в режиме реального времени.

Такой способ соединения называется VPN туннель. Подключится к VPN можно с любого компьютера, с любой операционной системой, которая поддерживает VPN соединение. Либо установлен VPN-Client, который способен делать проброс портов с использованием TCP/IP в виртуальную сеть.

Что делает VPN

VPN обеспечивает удалённое подключение к частным сетям

Так же вы можете безопасно объединить несколько сетей и серверов

Компьютеры с ip адресами с 192.168.0.10 по 192.168.0.125 подключается через сетевой шлюз, который выполняет роль VPN сервера. Предварительно на сервере и маршрутизаторе должны быть прописаны правила для соединений по каналу VPN.

VPN позволяет спокойно использовать интернет при подключении даже к открытым wi-fi сетям в общедоступных зонах (в торговых центрах, отелях или аэропортах)

А так же обойти ограничения на показ контента в определенных странах

VPN предотвращает киберугорозы по перехвату злоумышленником информации на лету, незаметным для получателя.

Принцип работы VPN

Давайте рассмотрим, как в принципе работает VPN соединение.

Представим, что передача это движение пакета по автомобильной дороге из точки А в точку Б, на пути движения пакета встречаются контрольные пункты пропуска пакета данных. При использовании VPN, этот маршрут дополнительно защищён системой шифрования и аутентификацией пользователя, что бы обезопасить трафик, в котором содержится пакет данных. Такой метод называется «Туннелированнем» (tunneling – использование туннеля»

В этом канале все коммуникации надежно защищены, а все промежуточные узлы передачи данных имеют дело зашифрованным пакетом и только при передаче данных информации адресату, данные в пакете дешифруются и становятся доступны для авторизованного получателя.

VPN обеспечит приватность вашей информации вместе с комплексным антивирусом.

VPN поддерживает такие сертификаты как OpenVPN, L2TP, IPSec, PPTP, PPOE и получается вполне защищенный и безопасный способ передачи данных.

VPN туннелирование применяется:

- Внутри корпоративной сети.

- Объединение удалённых офисов, а так же мелких филиалов.

- Доступ к внешним it-ресурсам.

- Для построения видеоконференций.

Создание VPN выбор и настройка оборудования.

Для корпоративной связи в крупных организациях или объединения удаленных друг от друга офисов используется аппаратное оборудования способное поддерживать бесперебойную работу и защищенность в сети.

Для использования vpn-сервиса, в роли сетевого шлюза могут выступать: сервера linux/Windows, маршрутизатор и сетевой шлюз на котором поднят VPN.

Маршрутизатор должен обеспечивать надёжную работу сети без «зависаний». Встроенная функция VPN позволяет изменять конфигурация для работы дома, в организации или филиале офиса.

Настройка VPN сервера.

Если вы хотите установить и использовать VPN сервер на базе семейства Windows , то необходимо понимать, что клиенские машины Windows XP/7/8/10 данную функцию не поддерживают, вам необходима система виртуализации, либо физический сервер на платформе Windows 2000/2003/2008/2012/2016, но мы рассмотрим данную функцию на Windows Server 2008 R2.

1. Для начала необходимо установить роль сервера "Службы политики сети и доступа" Для этого открываем диспетчер сервера и нажимаем на ссылку "Добавить роль":

Выбираем роль "Службы политики сети и доступа" и нажимаем далее:

Выбираем "Службы маршрутизации и удаленного доступа" и нажимаем Далее и Установить.

2. После установки роли необходимо настроить ее. Переходим в диспетчер сервера, раскрываем ветку "Роли", выбираем роль "Службы политики сети и доступа", разворачиваем, кликаем правой кнопкой по "Маршрутизация и удаленный доступ" и выбираем "Настроить и включить маршрутизацию и удаленный доступ"

После запуска службы считаем настройку роли законченной. Теперь необходимо разрешить пользователям доступ до сервера и настроить выдачу ip-адресов клиентам.

Порты которые поддерживает VPN. После поднятие службы они открываются в брендмауэре.

Для PPTP: 1723 (TCP);

Для L2TP: 1701 (TCP)

Для SSTP: 443 (TCP).

Протокол L2TP/IpSec является более предпочтительным для построения VPN-сетей, в основном это касается безопасности и более высокой доступности, благодаря тому, что для каналов данных и управления используется одна UDP-сессия. Сегодня мы рассмотрим настройку L2TP/IpSec VPN-сервера на платформе Windows Server 2008 r2.

Вы же можете попробовать развернуть на протоколах: PPTP, PPOE, SSTP, L2TP/L2TP/IpSec

Переходим в Диспетчер сервера: Роли - Маршрутизация и удалённый доступ , щелкаем по этой роли правой кнопкой мыши и выбираем «Свойства» , на вкладке «Общие» ставим галочку в полях IPv4-маршрутизатор, выбираем «локальной сети и вызова по требованию», и IPv4-сервер удаленного доступа:

Теперь нам необходимо ввести предварительный ключ. Переходим на вкладку Безопасность и в поле Разрешить особые IPSec-политики для L2TP-подключения поставьте галочку и введите Ваш ключ. (По поводу ключа. Вы можете ввести туда произвольную комбинацию букв и цифр главный принцип, чем сложнее комбинация - тем безопаснее, и еще запомните или запишите эту комбинацию она нам еще понадобиться). Во вкладке «Поставщик службы проверки подлинности» выберите «Windows - проверка подлинности».

Теперь нам необходимо настроить Безопасность подключений . Для этого перейдем на вкладку Безопасность и выберем Методы проверки подлинности , поставьте галочки на Протокол EAP и Шифрованная проверка (Microsoft, версия 2, MS-CHAP v2):

Далее перейдем на вкладку IPv4 , там укажем какой интерфейс будет принимать подключения VPN, а так же настроим пул выдаваемых адресов клиентам L2TP VPN на вкладке IPv4 (Интерфейсом выставьте «Разрешить RAS выбирать адаптер»):

Теперь перейдем на появившуюся вкладку Порты , нажмем правой кнопкой мыши и Свойства , выберем подключение L2TP и нажмем Настроить , в новом окне выставим Подключение удаленного доступа (только входящие) и Подключение по требованию (входящие и исходящие) и выставим максимальное количество портов, число портов должно соответствовать или превышать предполагаемое количество клиентов. Неиспользуемые протоколы лучше отключить, убрав в их свойствах обе галочки.

Список портов, которые у нас остались в указанном количестве.

На этом настройка сервера закончена. Осталось только разрешить пользователям подключатся к серверу. Перейдите в Диспетчере сервера Active Directory – пользователи – находим пользователя которому хотим разрешить доступ нажимаем свойства , заходим в закладку входящие звонки

Что же такое VPN сервер и для чего он нужен? Давайте вместе разберемся в этом вопросе.

VPN (англ. Virtual Private Network - виртуальная частная сеть) - технология позволяющая обеспечить одно или несколько сетевых соединений поверх другой сети.

Отличие VPN и прокси

В отличие от прокси серверов, VPN создают зашифрованные туннели между сервером и вашим компьютером. Ваш IP адрес и действия остаются скрытыми 128-битным шифрованием и уровень анонимности значительно повышается по сравнению с прокси сервером

Классификация VPN

VPN сервера бывают: защищенные и доверительные. Список мы формируем из VPN серверов работающих с протоколом L2TP/IPsec. На компьютере и мобильном девайсе можно настроить VPN без установки дополнительного программного обеспечения. Также на нашем сайте вы можете найти полную пошаговую инструкцию по настройки VPN.

Список VPN серверов

Список VPN мы формируем из серверов поддерживающих L2TP/IPsec протоколы, поэтому вы можете быть уверены что ваш IP адрес будет скрыт. Список обновляется каждые 5 минут. Список так же доступен в виде json файла.

Многие предприятия используют VPN-сеть для передачи данных между компьютерами. Для настройки VPN Windows 7, XP, 8 и 10 имеет встроенное программное обеспечение, позволяющее за несколько минут создать частную виртуальную сеть и пользоваться ей для защиты частной информации.

Настройка через Панель управления

На Windows XP, Vista и более поздних версиях ОС создавать и подключаться к ВПН сети можно встроенным ПО. Рассмотрим поэтапно такое подключение:

Если удаленный VPN-сервер получит верные данные, то в течение нескольких минут компьютер подключится к новой частной сети. В дальнейшем не нужно каждый раз настраивать подключение, оно будет находиться в разделе быстрого выбора подключения.

Дополнительные свойства соединения

Чтобы соединение работало корректно, рекомендуется немного изменить его параметры. Для этого после нажатия кнопки Подключения в появившемся меню выберите кнопку Свойства . Также эти свойства можно открыть через раздел «» из Панели управления.

Следуйте инструкции:

- Перейдите в раздел «Общие », уберите галочку с «Сначала набрать номер для этого подключения ».

- В «Параметры » отключите пункт «Включать домен входа в Windows ».

- В разделе «Безопасность » нужно установить «Туннельный протокол точка-точка (РРТР) ». Из галочек отмечаем «Протокол проверки пароля (CHAP) » и следующим за ним «Протокол Microsoft CHAP версии 2 (MS-CHAP v2) ».

- В разделе «Сеть » отмечаем только вторую галочку (TCP/IPv4). Можно также использовать IPv6.

Настройка VPN на Windows xp, 7, 8, 10 через Панель управления одинаковая по алгоритму исполнения. Исключением является слегка измененный дизайн в зависимости от версии операционной системы.

После того, как установка соединения окончена, нужно разобраться, как удалить VPN. Для этого достаточно перейти в раздел «Изменение параметров адаптера » из Панели управления. Далее правой кнопкой мыши наводим на ненужный элемент и в меню выбираем «Удалить ».

Настройка подключения Windows XP

Процесс установки соединения почти не отличается от версии в Windows 7.

Теперь подключение можно производить через меню сетей. Нужно лишь ввести пользователя и пароль для входа.

Создание VPN-сервера

Данная инструкция действует на версиях от XP и выше. К сожалению, через стандартное средство создания виртуальных частных сетей можно подключить только одного пользователя в сессии.

Если не создать постоянный IP или доменное имя, то для подключения пользователя каждый раз придется менять адрес сервера.

На этом создание сервера заканчивается, теперь к нему можно подключить одного пользователя. Для входа используется логин и пароль из созданной ранее учетной записи.

VPN-сервер на Windows XP

Данная инструкция актуальна для настройки Windows 7, 8 и 10. В XP для настроек используется мастер настроек.

В дальнейшем настройки пользователя и протокола IPv4 производятся, как на остальных версиях Windows.

Настройка подключения через Windows 8 и 10

VPN-подключение на Windows 8 стало более простым в использовании и осуществляется через небольшую программу. Она располагается в разделе «Сеть » - «Подключения » - «VPN ».

VPN-подключение на Windows 10 и 8 настраивается не только через «Панель управления », но и через встроенную программу. В ней нужно указать название подключения, адрес сервера и данные для входа в систему.

После ввода данных сеть можно запустить из меню подключений. На этом вопрос, как создать VPN-подключение можно считать разобранным.

Как создать сервер VPN, ошибки

Если у пользователя имеются какие-либо неполадки при подключении к VPN, то об этом сообщает выплывающее окно с номером и описанием проблемы.

809

Является наиболее часто встречающейся, она возникает при подключении через MikkroTik шлюз с протоколом L2TP.

Чтобы ее исправить, нужно выполнить 3 этапа настройки:

Если после этих настроек ошибка 809 не устраняется, то нужно изменять реестр. Для этого используйте комбинацию клавиш Win + R и введите regedit Далее перейдите в раздел HKEY_LOCAL_MACHINE \System \ CurrentControlSet \Services \Rasman \Parameters . Далее создайте параметр DWORD с именем ProhibitIpSec и значением 1.

После этого перезагрузите ПК.

806

После настройки VPN Windows 8 может появиться ошибка 806 . Она возникает при неправильной настройке сети или подключения сетевого кабеля.

Рассмотрим решение этих проблем:

- Перейдите в настройки изменения параметров адаптера.

- Далее создайте новое входящее подключение и в нем добавьте пользователя с подключением через Интернет.

- В свойствах подключения нужно выбрать протокол версии 4.

- Теперь нужно перейти в дополнительные настройки протокола TCP/IPv4 и снять галочку с «Использовать основной шлюз в удаленной сети ».

- Теперь нужно в брандмауэре разрешить входящие соединения через порт TCP 1723 с разрешением протокола GRE.

- Также нужно на сервере установить постоянный IP и настроить передачу данных на порт 1723.

Таким образом, удаляемый сервер будет передавать все данный через этот порт и соединение не будет разрываться.

619

На Windows 7 возникает при неправильной настройки безопасности соединения VPN.

В большинстве случаев возникает при неправильном введении имени и пароля пользователя, но также может появиться при блокировки подключения фаерволом или при неправильной точки доступа. Если все введенные данные верны, то ошибка заключается в неправильной настройке безопасности. Их нужно сбросить:

- В свойствах VPN-подключения перейдите во вкладку безопасности и используйте рекомендуемые параметры.

- Также надо назначить пункт «требуется шифрование данных (иначе отключаться) ». После этого требуется сохранить изменения и отключить компьютер для перезагрузки.

VPN-подключение позволяет надежно защищать все передаваемые данные. Благодаря дополнительным протоколам шифрования нежелательные лица не смогут просматривать информацию пересылаемую между пользователями и серверами. Главное правильно произвести настройку подключения к серверу.

Видео по теме

Распознавание речи в Windows Vista Распознавание речи не поддерживается для данного языка

Распознавание речи в Windows Vista Распознавание речи не поддерживается для данного языка Курсы и экзамены В стоимость очного курса-погружения включено

Курсы и экзамены В стоимость очного курса-погружения включено Эквалайзер в Windows – где и как настроить звук Скачать многополосный эквалайзер

Эквалайзер в Windows – где и как настроить звук Скачать многополосный эквалайзер Функция Excel ВПР (VLOOKUP) и ГПР (HLOOKUP) с примерами использования Знание впр

Функция Excel ВПР (VLOOKUP) и ГПР (HLOOKUP) с примерами использования Знание впр